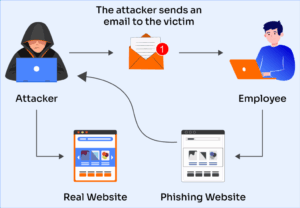

El phishing, una de las ciberamenazas más persistentes y sofisticadas, continúa siendo la principal vía de ataque a empresas en todo el mundo. A pesar de los avances en ciberseguridad y la creciente concienciación, los ciberdelincuentes perfeccionan constantemente sus tácticas, explotando el eslabón más débil de cualquier organización: el factor humano. Este blog explorará por qué el phishing sigue siendo tan efectivo, los diferentes tipos de ataques, su impacto devastador en las empresas y las medidas clave para protegerse de esta insidiosa vía de ataque a empresas.

¿Qué es el Phishing y cómo funciona?

Tipos Comunes de Ataques de Phishing

| Tipo de Phishing | Descripción | Ejemplo | Impacto en Empresas |

| Spear Phishing | Ataques dirigidos a individuos o empresas específicas, utilizando información personalizada para aumentar la credibilidad. | Un correo electrónico que simula ser del CEO solicitando una transferencia urgente de fondos. | Pérdida financiera, compromiso de cuentas de alto nivel. |

| Whaling | Una forma de spear phishing que se dirige específicamente a altos ejecutivos o figuras importantes dentro de una organización. | Un correo electrónico con una citación legal falsa dirigida al director financiero. | Acceso a información altamente sensible, grandes pérdidas financieras. |

| Smishing | Ataques realizados a través de mensajes de texto (SMS), a menudo con enlaces maliciosos o solicitudes de información personal. | Un SMS que simula ser de un banco, pidiendo verificar una cuenta a través de un enlace. | Robo de credenciales, instalación de malware en dispositivos móviles. |

| Vishing | Ataques de phishing realizados a través de llamadas telefónicas, donde el atacante se hace pasar por una entidad de confianza. | Una llamada de un supuesto soporte técnico que solicita acceso remoto al ordenador. | Acceso no autorizado a sistemas, robo de datos. |

| Phishing de Clonación | El atacante replica un correo electrónico legítimo previamente enviado, modificando enlaces o adjuntos para incluir contenido malicioso. | Reenvío de un correo electrónico de una factura anterior con un enlace a una versión maliciosa. | Instalación de malware, robo de credenciales. |

| Pharming | Redirección del tráfico web de un usuario a un sitio web falso, incluso si el usuario introduce la URL correcta, manipulando el DNS. | Un usuario intenta acceder a su banco, pero es redirigido a una página falsa que captura sus credenciales. | Robo de credenciales, fraude financiero. |

| Phishing de Agujero de Riego (Watering Hole) | El atacante identifica un sitio web frecuentado por un grupo objetivo y lo infecta con malware para comprometer a los usuarios cuando lo visitan. | Un foro de la industria comprometido que instala malware en los ordenadores de los visitantes. | Compromiso de la red corporativa, robo de datos. |

El Impacto Devastador del Phishing en las Empresas

Por qué el Phishing Sigue Siendo la Principal Vía de Ataque a Empresas

- Explotación del Factor Humano: Los atacantes de phishing no se dirigen a las vulnerabilidades del software, sino a las vulnerabilidades humanas. El error humano, la falta de atención, la curiosidad o la urgencia son factores que los ciberdelincuentes explotan con maestría. Un solo clic erróneo por parte de un empleado puede comprometer toda la red de una empresa, haciendo de esta una vía de ataque a empresas difícil de erradicar con soluciones puramente tecnológicas.

- Sofisticación Creciente de los Ataques: Los ataques de phishing han evolucionado significativamente. Ya no se limitan a correos electrónicos mal escritos y obvios. Los ciberdelincuentes utilizan técnicas avanzadas como la suplantación de identidad de dominio, la personalización de mensajes (spear phishing) y el uso de inteligencia artificial para crear correos electrónicos y sitios web falsos que son casi indistinguibles de los legítimos. La IA generativa, por ejemplo, permite crear mensajes de phishing sin errores gramaticales y con un alto grado de personalización, aumentando su credibilidad.

- Volumen y Automatización: La facilidad con la que se pueden lanzar campañas masivas de phishing a bajo costo hace que sea una opción atractiva para los ciberdelincuentes. Herramientas automatizadas permiten enviar millones de correos electrónicos fraudulentos, aumentando las probabilidades de que un pequeño porcentaje de destinatarios caiga en la trampa. Esta escalabilidad la convierte en una vía de ataque a empresas muy eficiente para los atacantes.

- Falta de Concienciación y Formación Continua: Aunque la concienciación sobre el phishing ha mejorado, muchas empresas aún no invierten lo suficiente en programas de formación continua para sus empleados. La ciberseguridad no es solo una cuestión tecnológica, sino también cultural. Los empleados deben estar constantemente actualizados sobre las últimas tácticas de phishing y cómo identificarlas. La falta de formación regular deja a las empresas expuestas a esta vía de ataque a empresas.

- Evasión de Controles de Seguridad Tradicionales: Los atacantes de phishing están constantemente buscando nuevas formas de eludir los filtros de spam y las soluciones de seguridad de correo electrónico. Utilizan técnicas como el uso de enlaces acortados, imágenes incrustadas o archivos adjuntos maliciosos que no son detectados por las herramientas de seguridad convencionales. Además, el uso de diferentes vectores como SMS o llamadas telefónicas, dificulta la protección únicamente a través de filtros de correo electrónico.

- Ingeniería Social Efectiva: La ingeniería social es el arte de manipular a las personas para que realicen acciones o divulguen información confidencial. El phishing es una forma de ingeniería social que explota la confianza, la curiosidad, el miedo o la urgencia. Los atacantes investigan a sus objetivos para crear escenarios creíbles que los inciten a actuar sin pensar, consolidando el phishing como una vía de ataque a empresas basada en la manipulación psicológica.

Cómo Proteger a su Empresa del Phishing

| Estrategia | Descripción y Acciones Clave |

|---|

| 1. Formación y Concienciación Continua de los Empleados | – Capacitar regularmente a los empleados en la identificación de correos y mensajes sospechosos. – Enseñar a verificar autenticidad por canales alternativos. – Establecer un proceso claro de reporte de incidentes. – Realizar simulacros de phishing para medir efectividad y reforzar conocimientos. |

| 2. Implementación de Soluciones Tecnológicas Avanzadas | – Usar filtros de correo y antiphishing para bloquear amenazas antes de llegar a los usuarios. – Implementar Autenticación Multifactor (MFA) para proteger accesos. – Instalar protección de puntos finales (antivirus y antimalware actualizados). – Utilizar sistemas EDR/XDR para monitoreo y respuesta en tiempo real. – Implementar seguridad DNS para bloquear sitios maliciosos. – Utilizar pasarelas de seguridad web para filtrar tráfico y bloquear phishing. |

| 3. Fortalecimiento de Políticas y Procesos Internos | – Establecer políticas de contraseñas fuertes y uso de gestores de contraseñas. – Mantener sistemas, aplicaciones y software actualizados con parches de seguridad. – Aplicar el principio de mínimo privilegio a las cuentas de usuario. – Desarrollar y probar un plan de respuesta a incidentes. – Realizar copias de seguridad seguras y regulares de los datos críticos. |

Conclusión

Sin embargo, la lucha contra el phishing no es una batalla perdida. Al adoptar un enfoque integral que combine la concienciación y formación continua de los empleados, la implementación de soluciones tecnológicas avanzadas y el fortalecimiento de políticas y procesos internos, las empresas pueden construir una defensa robusta. Protegerse de esta amenaza persistente es una responsabilidad compartida que requiere vigilancia constante y una adaptación proactiva a un panorama de ciberseguridad en constante cambio. Solo así se podrá mitigar eficazmente el riesgo que el phishing representa como la principal vía de ataque a empresas.

Lea lo último de nuestro blog «Licenciamiento Fortinet: Renovación y Requisitos Clave» haciendo click aquí.