Servicios Ethical Hacking Chile

Servicios Ethical Hacking Chile - Diagnóstico de Seguridad

No hay sistemas seguros, la seguridad es una disciplina muy amplia y compleja que nunca termina de agotarse. Permanentemente aparecen nuevas amenazas y riesgos por la dinámica propia de las organizaciones y la evolución de las tecnologías y sistemas.

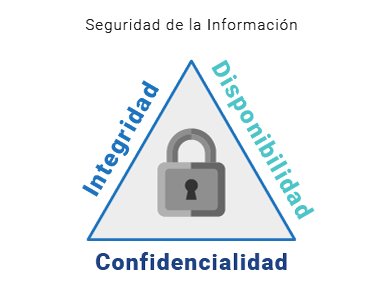

Neuronet ofrece su Servicio de Diagnóstico de Seguridad Ethical Hacking. Realizamos un levantamiento de las vulnerabilidades en los principales activos de información de su empresa, basándonos en los aspectos descritos en el triángulo de seguridad CIA.

El clásico diagrama del triángulo de seguridad CIA, define que los aspectos a proteger de la información son tres:

- Confidencialidad

- Integridad

- Disponibilidad

La triada anterior se conoce comúnmente como triángulo CIA, por sus siglas en inglés, o triángulo IAC.

- Confidencialidad: garantiza que solo una persona autorizada acceda a los datos o a un sistema de información. Los ID de usuario y las contraseñas, las listas de control de acceso (ACL) y la seguridad basada en políticas son algunos de los métodos a través de los cuales se logra la confidencialidad.

- Integridad: la integridad garantiza que los datos o el sistema de información sean confiables. Asegura que los datos sean editados solo por personas autorizadas y permanezcan en su estado original cuando está en reposo. El cifrado de datos y los algoritmos de hashing son procesos clave para proporcionar integridad.

- Disponibilidad: Los sistemas de datos e información están disponibles cuando sea necesario. El mantenimiento del hardware, la aplicación de parches / actualizaciones de software y la optimización de la red garantizan la disponibilidad.

Mantener controladas estas tres areas, requiere un enfoque estratégico de las empresas en la seguridad de la información. En primer lugar se requiere tener un catastro de los activos de la información y sus niveles de sensibilidad para la empresa. De esa manera se obtiene la matriz de riesgo y se orienta el análisis.

Como ya se dijo anteriormente, seguridad es una disciplina muy amplia y compleja. No hay sistemas seguros. En consecuencia, cuando se solicita un servicio de ethical hacker, este debe estar muy orientado a objetivos y componentes especificas. De lo contrario, seria como firmar un cheque en blanco, algo de nunca acabar.

Por ejemplo, areas donde concentrar análisis de Ethical Hacker, son:

- VoIP

- Sistemas operativos

- Politicas de Administración de accesos

- Sistemas Web, componentes para proteger los sistemas web

- Firewall y reglas de firewall

- Web application Firewall

- Vulnerabilidades de Switching y arquitectura de red

- Vulnerabilidades de acces points, reglas de accesos inalámbricas

- Escaneo de puertos abiertos

- Ataques de fuerza bruta

- Ataques DoS

- Ataques DDoS

Una de las mayores amenazas a los activos de información de las empresas y organizaciones son los agentes que buscan . Estas amenazas se distribuyen en un triángulo de tres vértices.

Sobre el Servicio

Nuestro servicio de Ethical Hacking le permitirá a nuestros clientes determinar las vulnerabilidades y amenazas latentes de su infraestructura tecnológica. El servicio se basa en los estándares y mejores prácticas de la organización internacional OWASP.

Objetivos

- Visibilidad del estado de seguridad general de la infraestructura tecnológica.

- Identificación de vulnerabilidades existentes.

- Entrega de recomendaciones de mitigaciones de riesgos.

- Alinear las acciones de protección para el negocio.

- Medidas de seguridad ante los principales amenazas.

Metodología

- Levantamiento de requerimientos del cliente.

- Identificación de la infraestructura a ser analizada.

- Determinación de las herramientas y scripts a utilizar.

- Plan de ejecución de la detección de vulnerabilidades.

- Ejecución del Plan anterior.

- Determinación y análisis de resultados preliminares. Categorización de hallazgos.

- Elaboración de informe final con hallazgos y recomendaciones.

Planes de Servicio Ethical Hacking

| Cobertura | Basic | Bronze | Silver | Gold |

|---|---|---|---|---|

| Cantidad Unidades IP | 1 -50 | 51 -100 | 101-200 | 201-500 |

| Puertos abiertos | ||||

| Análisis Remoto | ||||

| Análisis presencial | ||||

| Virus Análisis | ||||

| Bot Análisis | ||||

| Descubrimiento de Datos Sensibles | ||||

| Administración de IPSEC | ||||

| Soporte Presencial | (*) | (*) | ||

| Incluye Telefonía IP | ||||

| Incluye Sucursales | ||||

| Diagnóstico de Seguridad de la Red | ||||

| Incluye Administración de Nube | ||||

| Reporte Mensual | ||||

| Precios mensuales (Contratos anuales) | 20 UF | 45 UF | 80 UF | 120 UF |

| Precios Servicios One shot | 50 UF | 100 UF | 200 UF | 300 UF |

(*) Soporte Presencial sólo en Santiago, Rancagua y Viña del Mar.

(*) Servicio One-shot es un servicio que se realiza por única vez.